X3M Ransomware

(шифровальщик-вымогатель)

© Генеалогия: X3M ⟺ Nemesis

X3M > GarryWeber > SteaveiWalker > CryptON > Cry9 > Cry128 > Cry36 ...

Схема говорит о том, что X3M и Nemesis делаются, видимо, одной командой разработчиков-вымогателей (возможно, X3M Team и/или Nemesis Team), но используются для разных целей. Для атаки на серверы компаний используется Nemesis, а семейство X3M и СryptON с другими промежуточными разработками для разных стран используется для атак на пользователей и на то, что ещё удастся взломать с помощью RDP, в том числе и серверы.

Возможно, что разнообразие похожих-непохожих признаков служит для того, чтобы запутать исследователей и тех, кто должен отслеживать вредоносную активность по долгу службы или по работе.

К зашифрованным файлам добавляется одно из следующих окончаний-расширений с нижним подчеркиванием вместо точки:

_x3m (фактически: .id-<id>_x3m)

_r9oj (фактически: .id-<id>_r9oj)

_locked (фактически: .id-<id>_locked)

Пример зашифрованных файлов:

picture.png.id-2800447857_x3m

picture.png.id-2890117789_r9oj

picture.png.id-2109892288_locked

Активность этого крипто-вымогателя пришлась на январь 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

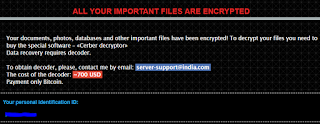

Содержание записок о выкупе:

ALL YOUR IMPORTANT FILES ARE ENCRYPTED

Your documents, photos, databases and other important files have been encrypted! To decrypt your files you need to buy the special software – «Cerber decryptor»

Data recovery requires decoder.

To obtain decryptor, please, contact me by email: server-support@india.com

The cost of the decoder: ~700 USD

Payment only Bitcoin.

Your personal identification ID: id-2650322560

---

ALL YOUR IMPORTANT FILES ARE ENCRYPTED

Your documents, photos, databases and other important files have been encrypted! To decrypt your files you need to buy the special software – «x3m decryptor»

To obtain decryptor, please, contact me by email: deyscriptors1@india.com

Your personal identification ID: id-2800447857

Перевод записок на русский язык:

Все ваши важные файлы зашифрованы

Ваши документы, фото, базы данных и другие важные файлы зашифрованы! Для расшифровки файлов вам нужно купить специальную программу - «Cerber decryptor»

Для восстановления данных требуется декодер.

Для получения расшифровщик свяжитесь со мной по email: server-support@india.com

Стоимость декодера: ~700 USD

Оплата только биткоинами.

Ваш личный идентификационный ID: ID-2650322560

---

Все ваши важные файлы зашифрованы

Ваши документы, фото, базы данных и другие важные файлы зашифрованы! Для расшифровки файлов вам нужно купить специальную программу - «x3m decryptor»

Для получения расшифровщика свяжитесь со мной по email: deyscriptors1@india.com

Ваш личный идентификационный ID: ID-2800447857

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Также возможен взлом RDP Windows с помощью Pass-the-Hash техники, утилит PuTTY, mRemoteNG, TightVNC, Chrome Remote Desktop, модифицированных версий TeamViewer, AnyDesk, Ammyy Admin, LiteManager, Radmin, PsExec и пр.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

<random>.exe

<random>.tmp.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

server-support@india.com - уже вероятно отключен

deyscriptors1@india.com - уже вероятно отключен

x3m-pro@protonmail.com - новый email для связи!

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Malwr анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 24 марта 2017:

Пост в Твиттере >>

Записка: ### HOW TO DECRYPT FILES ###.html

Email: x3m-pro@protonmail.com x3m@usa.com

BM: BM-2cWueiDqKeajosJ4edtA7pdNY2n2ccK2uq

Расширение: .id-<ID>_[x3m-pro@protonmail.com]_[x3m@usa.com].x3m

Результаты анализов: VT

Скриншоты записки о выкупе и скринлок на обоях см. ниже.

Обновление от 27 апреля 2017:

Название пока не представлено.

Записка: DECRYPT MY FILE.txt

Тема на форуме BC >> + Ещё >>

Сумма выкупа: ~0.15 BTC

Расширения для файлов:

.id_<ID_0-9{10}>_gebdp3k7bolalnd4.onion._

.id_<ID_0-9{10}>_kgjzsyyfgdm4zavx.onion._

URL: xxxxs://gebdp3k7bolalnd4.onion.to

xxxxs://gebdp3k7bolalnd4.onion.cab

xxxxs://gebdp3k7bolalnd4.onion.nu

xxxx://gebdp3k7bolalnd4.onion

xxxxs://kgjzsyyfgdm4zavx.onion.to

xxxxs://kgjzsyyfgdm4zavx.onion.cab

xxxxs://kgjzsyyfgdm4zavx.onion.nu

http://kgjzsyyfgdm4zavx.onion

Скриншоты двух текстовых записок и Tor-сайта:

Примечательно, что при вводе ID на разных Tor-сайтах представляются одни и те же требования о выкупе. Вывод: это одна команда вымогателей.

Обновление от 12 февраля 2020:

Пост в Твиттере >>

Расширение: .firex3m

Составное расширение: .id-1795654321_[contact-support@elude.in].firex3m

Записка: !!! DECRYPT MY FILES !!!.txt

Email: contact-support@elude.in, contactsupport@cock.li

Специальный файл temp000000.txt - содержит отчет о системе

Файл TEEWLJH3QNDSEELUT дублирует запсику о выкупе.

Результаты анализов: VT + AR + VMR

➤ Обнаружения:

DrWeb -> Trojan.MulDrop9.9633

BitDefender -> Gen:Heur.Ransom.Imps.3

ALYac -> Trojan.Ransom.Nemesis

Avira (no cloud) -> HEUR/AGEN.1023574

ESET-NOD32 -> A Variant Of Win32/Filecoder.FP

Rising -> Ransom.Nemesis!1.B867 (CLOUD)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom.Win32.NEMISIS.SM

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер! Скачать декриптер для X3M и CryptON >> Более новые варианты не могут быть расшифрованы.

Read to links: Topic on BC ID Ransomware (old ID as X3M, new ID as CryptON) Write-up *

Thanks: BleepingComputer Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.