Pulpy Ransomware

Aliases: ShiOne, Rasoon

(шифровальщик-вымогатель) (первоисточник)

Этот крипто-вымогатель шифрует данные на сайтах с помощью AES-256 (режим СВС) + RSA-2048 для ключа, а затем требует написать на email вымогателей, чтобы уплатить выкуп и вернуть файлы. Оригинальное название: не указано. На файле может быть написано: 1d Ptin.exe или enbild.exe.

Обнаружения:

DrWeb -> Trojan.Encoder.24132, Trojan.Encoder.24131

BitDefender -> Generic.Ransom.Pulpy.02C56544

Malwarebytes -> Ransom.ShiOne

© Генеалогия: RSA2048Pro > Pulpy, Rozlok

Этимология названия:

Название взято из логина почты вымогателей. Позже было установлено родство с RSA2018Pro.

К зашифрованным файлам добавляется расширение .AES

Активность этого крипто-вымогателя пришлась на вторую половину декабря 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

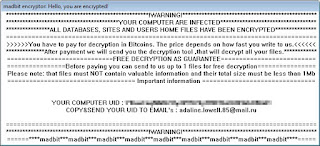

Записка с требованием выкупа называется: Instruction.txt

Содержание записки о выкупе:

Hi, all your files have been encrypted. You can decipher if you write to me on the mail:pulpy2@cock.li Otherwise, all your files will be deleted within 2 days without any problems!

Перевод записки на русский язык:

Привет, все ваши файлы зашифрованы. Вы можете расшифровать, если напишите мне на почту: pulpy2@cock.li Иначе все ваши файлы удалятся через 2 дня без проблем!

Другой вариант записки о выкупе был немного короче:

Hi all your files are encrypted, to decrypt all your files write to us on the mail: pulpy@protonmail.ch

Перевод другой записки на русский язык:

Привет все ваши файлы зашифрованы, для дешифровки всех ваших файлов пишите нам на email: pulpy@protonmail.ch

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, заражённых сайтов автомобильной, спортивной и новогодней тематики, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Также используются названия: ShiOne, Pulpy, Rasoon. Согласно сообщению и статье.

Подробности шифрования:

Соль и есть ключ шифрования. Ключ и IV генерируются через RNG. Каждый файл шифруется своим ключом блоками по 1Мб. Далее записывается соль + ключ в зашифрованном после RSA-2048 виде в формате Base64 + длина.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, фотографии, музыка, видео, файлы образов, архивы, exe-файлы и пр.

При поиске пропускаются папки, в имени которых есть:

Program Files

ProgramData

C:\Users\All Users\Microsoft

AppData

C:\Drivers

Windows

WINDOWS

windows

\Desctop - с ошибкой вместо Desktop, поэтому на реальном Рабочем столе файлы будут зашифрованы

При поиске пропускаются также файлы с расширениями:

.aes, .ani, .CAB, .cpl, .cur, .dat, .deskthemepack, .diagcab, .diagpkg, .dmp, .drv, .hlp, .icl, .ico, .icons, .lnk, .mod, .msp, .msstyles, .ocx, .rtp, .settingcontent-ms, .sys, .SYS, .themepack и файлы bootmgr, BOOTNXT

Не шифрует файлы, которые находятся в следующих директориях:

bootmgr

BOOTNXT

Program Files

Windows

ProgramData

C:\Users\All Users\Microsoft

C:\Users\Default\AppData\Roaming\Microsoft

AppData

AppData\Local\Packages

Не шифруются файлы с расширениями:

.accdb, .b2, .db, .dbf, .mdb, .mdf, .sdf, .sis и размером более 10 Мб.

Файлы, связанные с этим Ransomware:

Instruction.txt

1d Ptin.exe

enbild.exe

<random>.exe

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: xxxx://files.mykoleso.com/Infected With Malware

xxxx://files.mykoleso.com/431f30824ef734dcd8d2dbbcddbbeb80.jpg.{EXE}

xxxx://gooool.org/fnu

Email: pulpy2@cock.li

pulpy@cock.li

pulpy@protonmail.ch

См. ниже результаты анализов.

Закрытый статичный RSA-ключ и текст записки:

Результаты анализов:

Ⓥ VirusBay ссылка >>

Гибридный анализ >>

VirusTotal анализ >>

VirusTotal анализ >>

VirusTotal анализ на сайт и файл >>

IntezerAnalyze >>

ANY.RUN анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 26 января 2018 / Update on January 26, 2018:

Записка / Ransom-note: Instruction.txt

Расширение: .aes

Email: dexp@cock.li

Содержание записки / Contents of note:

Hi, All your files are encrypted. I can only help you, my mail: - Your personal number (send it to me): dexp@cock.li

Обновление от 30 января 2018 / Update on January 30, 2018:

Записка / Ransom-note: Instruction.txt

Расширение: .aes

Email: diesel@nuke.africa

Содержание записки / Contents of note:

Hello, all your files are irrevocably encrypted, to restore the data write to me on the mail: diesel@nuke.africa send your personal ID: ***

Вариант, обнаруженный в 2023 году: Доп. название: SULINFORMATICA Ransomware

Расширение: .aes

Записка: Instruction.txt

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as RSA2048Pro)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as RSA2048Pro)

Write-up, Topic of Support

*

Thanks:

S!Ri, Michael Gillespie

Andrew Ivanov (author), Alex Svirid

(victim in the topics of support)

*

Thanks:

S!Ri, Michael Gillespie

Andrew Ivanov (author), Alex Svirid

(victim in the topics of support)

*

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

Read to links: Tweet on Twitter ID Ransomware (ID as SYSDOWN) Write-up, Topic of Support *

Thanks: Leo Michael Gillespie * *